No dia 10 de Maio de 2023, a renomada empresa de segurança cibernética Kaspersky divulgou um estudo de caso relevante sobre as Hardware Wallets falsas que estão sendo vendidas ilegalmente por agentes mal-intencionados. A Kaspersky é reconhecida mundialmente por seu papel fundamental no desenvolvimento e comercialização de soluções de segurança para computadores, redes e dispositivos móveis. Seu foco principal está na detecção e prevenção de diversas ameaças digitais, como malware, vírus, ransomware e phishing. Confira os resultados do estudo realizado pela empresa nessa tradução do artigo disponibilizado em seu site oficial.

Fácil de roubar e sacar, as criptomoedas são um dos ativos digitais mais atraentes para os invasores. Consequentemente, investidores sérios costumam usar carteiras criptográficas de hardware para proteger seus investimentos em criptomoedas. Essa carteira armazena chaves privadas longe de computadores e smartphones vulneráveis e torna muito mais seguro assinar transações. Mas, infelizmente, possuir uma carteira de hardware não garante a segurança de seus fundos, caso ela não tenha sido adquirida diretamente com a fabricante ou em Revendas Oficiais, como um clientes da Kaspersky aprendeu da maneira mais difícil.

Sintomas de um Hack

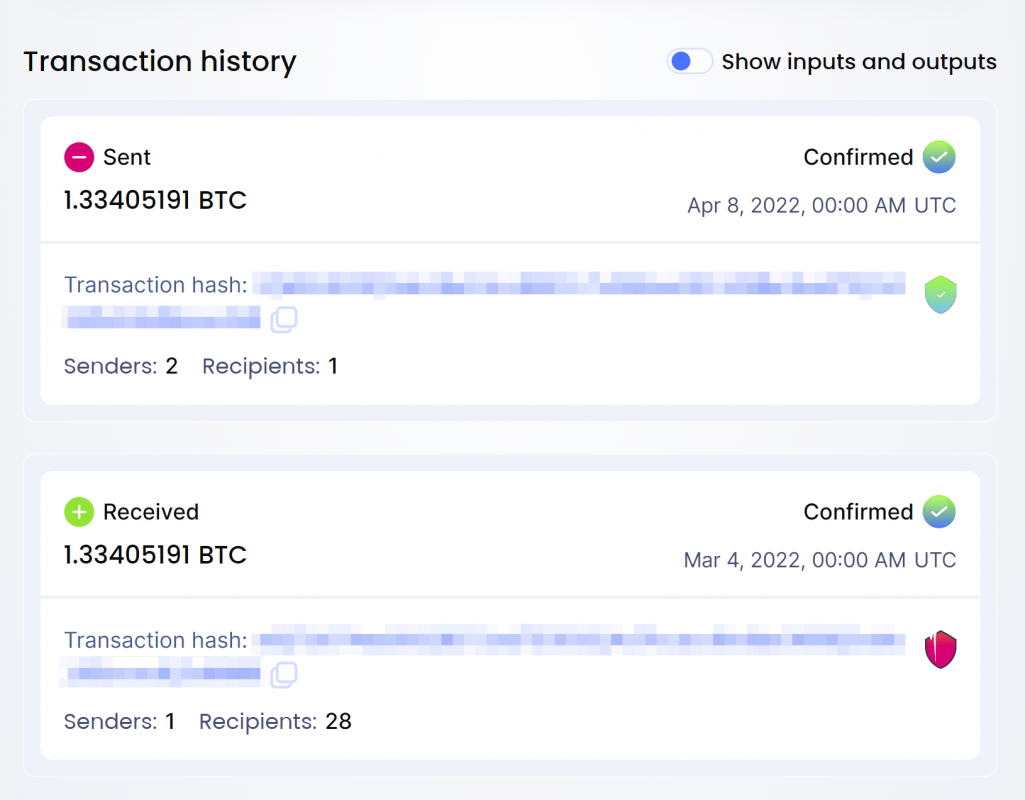

Os invasores trabalharam furtivamente: em um dia fatídico no histórico de transações de uma carteira criptográfica, apareceu uma operação na qual uma grande quantia em dinheiro foi transferida para outra pessoa. No entanto, nenhuma transação foi realizada naquele dia pela vítima. Além disso, a carteira criptográfica nem estava conectada a um computador!

Dissecando a carteira

A vítima comprou a bastante popular carteira de hardware

Trezor Model T. Ela usa código-fonte totalmente aberto – tanto em software quanto em hardware – e é baseada no popular microcontrolador STM32F427.

O fornecedor Trezor Model T adotou uma ampla gama de medidas de segurança que, em teoria, devem proteger o dispositivo de forma confiável contra invasores. Tanto a caixa quanto o invólucro da unidade são selados com adesivos holográficos, o microcontrolador está no modo de proteção de leitura de memória flash (RDP 2). O bootloader verifica a assinatura digital do firmware e, se for detectada alguma anomalia, exibe uma mensagem de firmware não original e apaga todos os dados da carteira. O acesso ao dispositivo e a confirmação das transações exigem um código PIN que, embora não proteja a chave mestra de acesso (base para gerar a frase-semente mnemônica), é usado para criptografar o armazenamento onde está guardado. Opcionalmente, além do PIN, você pode proteger sua chave mestra de acesso com uma senha conforme o padrão BIP-39.

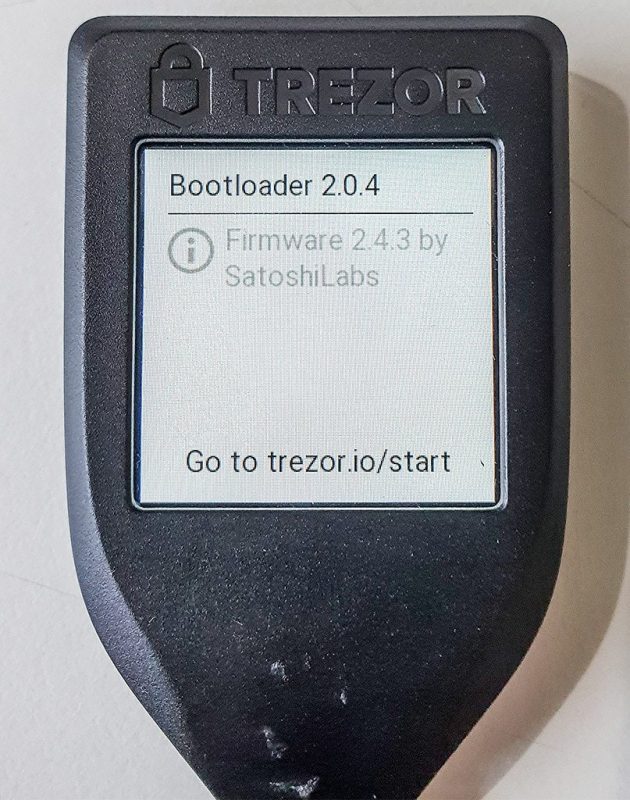

À primeira vista, a carteira que foi examinada parecia ser exatamente igual a uma genuína e não mostrava sinais de adulteração. A unidade foi comprada de um vendedor confiável por meio de um site de classificados popular e os adesivos holográficos na caixa e na própria carteira estavam todos presentes e intactos. Ao inicializar no modo de atualização, a carteira exibia a versão de firmware 2.4.3 e a versão de bootloader 2.0.4. Lembre-se, vendedor confiável não o classifica jamais a um vendedor seguro (Revenda Oficial)

Tela de modo de atualização de carteira falsa

Ao manusear a carteira, também nada parecia suspeito: todas as funções funcionaram como deveriam e a interface do usuário não era diferente da original. Porém, atentos ao furto ocorrido por meio dele, ao estudos se aprofundaram. E foi aí que interessantes descobertas começaram.

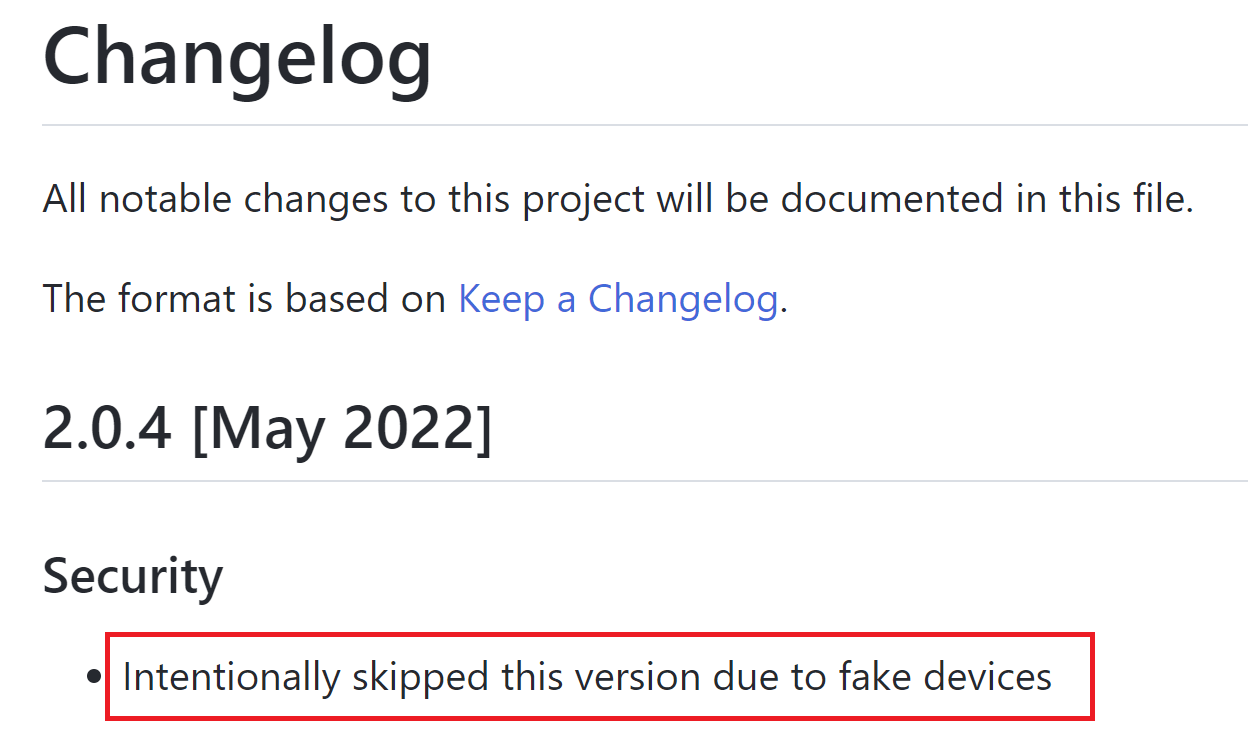

Logo de cara, foi descoberto que o fornecedor nunca havia lançado o bootloader versão 2.0.4. O histórico de alterações do projeto no GitHub afirma concisamente que esta versão foi “ignorada devido a dispositivos falsos”. Depois de uma declaração tão intrigante, a equipe de análise apenas teve que pegar o bisturi e começar a dissecação, é claro…

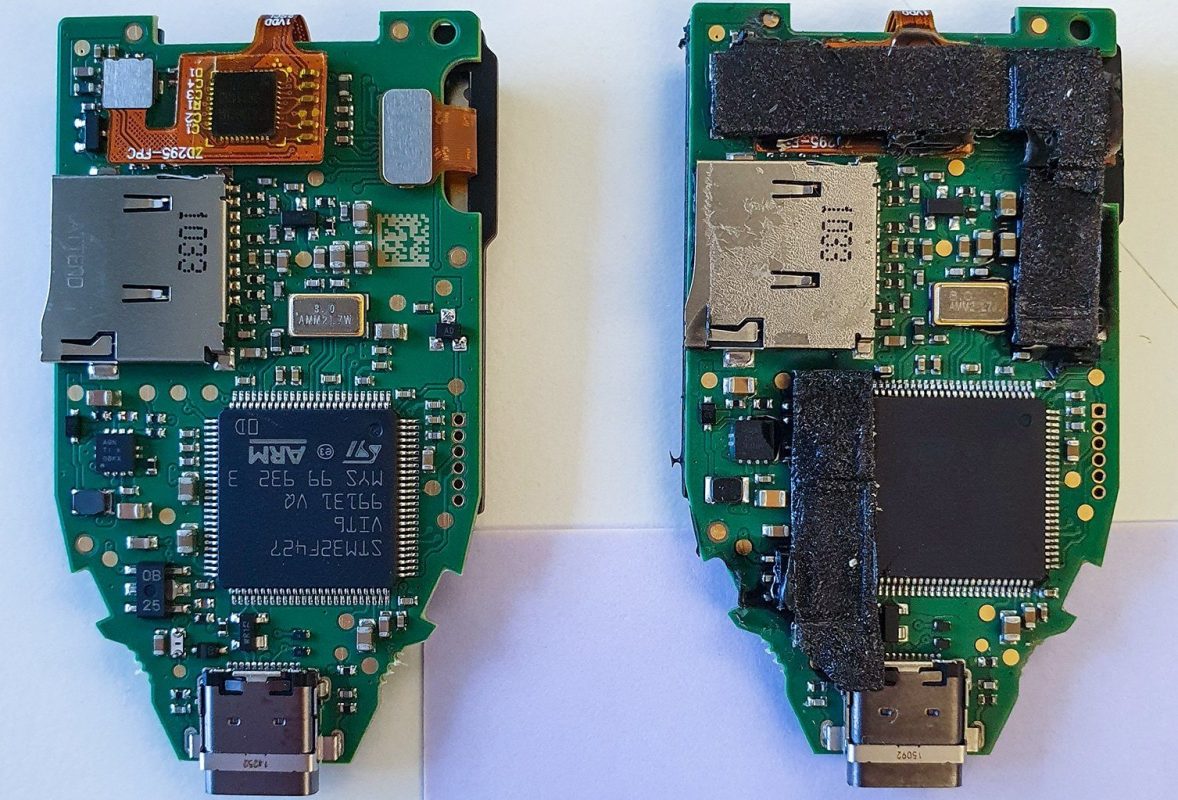

A caixa era difícil de abrir: suas duas metades eram mantidas juntas com grandes quantidades de cola e fita adesiva dupla face, em vez da colagem ultrassônica usada nas Trezors autênticas, fabricadas pela Trezor. Ainda mais curioso, dentro havia um microcontrolador totalmente diferente mostrando vestígios de solda! Em vez do STM32F427 original, a unidade tinha um STM32F429 com mecanismos de proteção de leitura de memória flash do microcontrolador totalmente desativados (RDP 0 em vez de RDP 2 em Trezors genuínas).

Parecia perfeitamente genuíno do lado de fora; porém… (esquerda — original, direita — falso)

Assim, a falsa teoria da carteira criptográfica se provou verdadeira: foi um ataque clássico à cadeia de suprimentos no qual uma vítima inocente compra um dispositivo já hackeado. Mas o mecanismo real de roubo de criptomoedas ainda não estava claro…

Firmware Cavalo de tróia

“Não repetiremos as verdades comuns sobre carteiras criptográficas que foram abordadas anteriormente, mas temos apenas um pequeno lembrete para você: uma carteira criptográfica contém sua chave privada e quem conhece essa chave pode assinar qualquer transação e gastar seu dinheiro.” O fato de que os invasores foram capazes de realizar uma transação enquanto a carteira offline estava escondida no cofre de seu proprietário significa que eles copiaram a chave privada depois que ela foi gerada ou… eles sabiam disso o tempo todo!

Graças à proteção de leitura de memória flash desativada, que os invasores decidiram não ativar depois que o novo microcontrolador foi soldado, foi possível extrair facilmente o firmware da carteira e, reconstruindo seu código, descobrir que os invasores realmente conheciam a chave privada antecipadamente. Mas como?

O bootloader original e o firmware da carteira receberam apenas três modificações:

Primeiro, as verificações do bootloader para mecanismos de proteção e assinaturas digitais foram removidas, eliminando assim o problema da “tela vermelha” durante a verificação de originalidade do firmware na inicialização.

Em segundo lugar, no estágio de inicialização ou ao redefinir a carteira, a frase inicial gerada aleatoriamente foi substituída por uma das 20 frases iniciais pré-geradas salvas no firmware hackeado. O proprietário começaria a usá-lo em vez de um novo e exclusivo.

Em terceiro lugar, se o usuário optar por definir uma senha de proteção master-seed adicional (passphrase), apenas seu primeiro símbolo (a…z, A…Z, 0…9 ou ! para qualquer caractere especial) foi usado, que, junto com a opção “sem senha”, deu apenas 64 combinações possíveis. Assim, para quebrar uma determinada carteira falsa, apenas 64*20=1280 variantes deveriam ser consideradas.

A carteira criptográfica falsa funcionaria normalmente, mas os invasores tinham controle total sobre ela desde o início. De acordo com o histórico de transações, eles não tinham pressa, esperando um mês inteiro depois que a carteira foi creditada pela primeira vez antes de pegar o dinheiro. O proprietário não tinha proteção alguma: o jogo era perdido desde o momento em que o dinheiro chegava à carteira do Trojan.

Como evitar a ameaça de dispositivo falso

Não é fácil diferenciar uma criptowallet falsa de uma real sem conhecimento e experiência especiais. A principal salvaguarda é comprar sua carteira diretamente do fornecedor oficial ou de uma Revenda.

Deve-se lembrar que mesmo uma carteira autêntica e não modificada pode ser vulnerável a várias ameaças. As medidas prioritárias incluem o uso de uma senha (se suportada por sua carteira) e, claro,

proteção para todos os computadores e smartphones.

Fonte: kaspersky.com

POsicionamento da KriptoBR

Como principal revendedora oficial de carteiras físicas do mundo, juntamente com uma variedade de produtos e cursos para sua segurança digital, a KriptoBR admira o trabalho da Kaspersky e reconhece sua credibilidade no cenário em que atua. Assim como eles, enfatizamos a importância de não considerar uma Hardware Wallet como algo completamente “à prova de suspeitas”. Nesse sentido, recomendamos veementemente que, ao buscar produtos de segurança e, principalmente, relacionados a criptomoedas, você adquira apenas de fontes confiáveis e reconhecidas pelas suas fabricantes.

A KriptoBR tem o prazer de ser a revendedora oficial das marcas Trezor, Ledger, SecuX, BitBox, Yubico e Key-ID na América Latina, garantindo a segurança de todos os nossos clientes.