Uma pequena história sobre a Internet

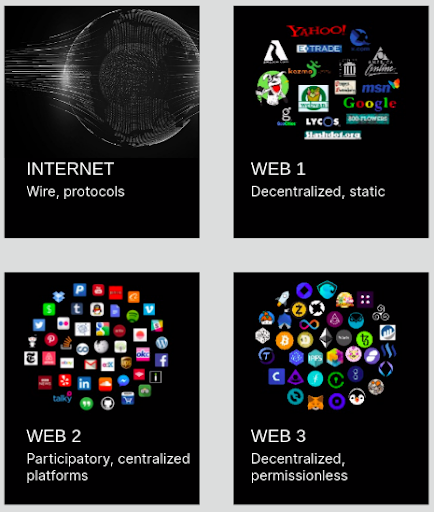

Falar sobre versionamento Web1, Web2 e Web3 é um pouco artificial. Se a internet tivesse uma versão, na verdade seria algo como 1234.56.3RC2. No entanto, podemos distinguir 3 eras principais no desenvolvimento da internet.

No início, a Internet era composta principalmente de fios e protocolos RFC. Então, na década de 1990, alguns aplicativos começaram a aparecer. Esses eram protocolos muito estáticos e abertos, bastante descentralizados e orientados para a comunidade.

Em seguida veio a Web2, onde alguns serviços centralizados capturaram todo o mercado. Embora esses serviços tenham começado com o sonho da Web1, onde tudo era gratuito, a realidade rapidamente desabou e eles tiveram que pagar as contas. Então começou a corrida pelos dados do usuário. Como você sabe, quando o serviço que você está usando é gratuito, você é realmente o produto.

O que vem a seguir é uma onda futura no desenvolvimento da internet: o que comumente chamamos de Web3. A Web3 é descentralizada por natureza e orientada para a comunidade. Ele marca uma mudança no modelo de incentivos e é habilitado pela tecnologia blockchain.

Mas ainda estamos nos estágios iniciais. Se compararmos a adoção do blockchain com a adoção da Internet, estamos atualmente em 1998. Naquela época, a Internet não era nada. Eram apenas modems fazendo barulhos estranhos. A World Wide Web era principalmente conteúdo estático, e tínhamos apenas alguns serviços não-web, como ICQ ou Napster. A revolução estava em preparação, e ninguém podia imaginar o quão grande seria. De maneira semelhante, é difícil prever o que essa web3 movida a blockchain trará, exceto que ainda estamos nos estágios iniciais de uma grande revolução.

Uma pequena história sobre segurança

Quando olhamos para a linha do tempo de segurança na Internet, é sempre surpreendente. A camada HTTP foi padronizada em 1995, enquanto o TLS foi padronizado apenas em 1999, e tivemos que esperar até meados dos anos 2000 para ver o HTTPS ser amplamente adotado.

Do ponto de vista do invasor, durante anos todo o tráfego estava à vista na Internet, o que significa que espionar a Internet era apenas uma questão de controlar alguns pontos-chave na infraestrutura. Aqueles foram os anos dourados para os estados-nação. Com a generalização do TLS, os atacantes tiveram que mudar suas táticas. A estratégia passou de “Vamos capturar todo o tráfego” para “Vamos quebrar todos os endpoints”. É por isso que o surgimento do iPhone em 2007 marca uma data importante na área de segurança, pois coloca um novo endpoint não seguro nas mãos dos usuários que contém muitos dados interessantes.

Do ponto de vista da pesquisa de segurança, na década de 1990, quando você encontrou vulnerabilidades, você as compartilhou na darknet gratuitamente. Naquela época, a dark web era principalmente um par de sites com fundos escuros e memórias divertidas. Compreensivelmente, os fornecedores ficaram bastante chateados, então começaram a incentivar os pesquisadores de segurança a expor suas vulnerabilidades antes que os invasores reais o fizessem. É o início de divulgações responsáveis, recompensas de bugs e o aumento do negócio de vulnerabilidades de segurança.

Há 25 anos, uma vulnerabilidade crítica foi vendida por 100 dólares. Agora, os corretores compram um exploit do Android por 2,5 milhões. Isso não é apenas inflação, é também que os invasores estão cada vez mais ativos na exploração dessas vulnerabilidades para obter lucro.

Você pode estar se perguntando, quem são esses invasores? Existem duas categorias principais:

- Agências do Estado Nação,

- Organização criminosa.

São perfis muito diferentes, mas têm algo em comum: têm muitos recursos! Stuxnet é um bom exemplo disso. Foi um software desenvolvido pelos serviços secretos dos EUA e de Israel em 2005. Ele usou 7 vulnerabilidades de dia zero diferentes e foi criado especificamente para quebrar sistemas SCADA offline usados no programa nuclear do Irã. Para encurtar a história, eles conseguiram, e desde então tem sido usado para muitos outros propósitos.

A principal conclusão aqui é que apostas altas inevitavelmente atrairão atacantes poderosos, onde mesmo a abertura de ar não será suficiente para proteger. Novamente, como os endpoints são fundamentalmente inseguros, eles sempre são o alvo dos invasores.

Outro exemplo interessante é o software Pegasus. Pegasus é uma ferramenta industrial usada para atacar smartphones desenvolvida pela NSO, uma empresa israelense. Como usuário do Pegasus, é bem fácil. Você digita o número de telefone de sua vítima, clica em “Hack” e voilà! Agora você tem acesso total ao telefone de sua vítima. É REALMENTE tão simples quanto isso.

Do ponto de vista técnico, a Pegasus geralmente aproveita uma vulnerabilidade, como aplicativos de mensagens padrão. Você nem precisa fazer nada (é conhecido como “clique zero”), antes que o software seja instalado no seu telefone e obtenha acesso total a ele. Ele pode fazer qualquer coisa, desde despejar/modificar seus dados, alavancar seu acesso a sites, gravar suas chamadas, ligar silenciosamente seu microfone/câmera… Preocupante, certo?

O paradigma da tecnologia Blockchain… e o surgimento de novos problemas de segurança

A revolução Blockchain é sobre descentralização, auto-custódia, auto-soberania e empoderamento. Essas são ótimas propriedades, mas mudam o foco para endpoints (laptops, mobile), que, como vimos, são fundamentalmente inseguros.

A indústria de criptomoedas ainda não está muito madura. Vemos muitos hacks no DeFi. Apenas em 2021, mais de US$ 1 bilhão foi roubado em DeFI. CeFi não é melhor, hacks de câmbio são incontáveis. O phishing está em toda parte. Ironicamente, a maneira mais fácil de obter as senhas dos usuários hoje é solicitá-las gentilmente. Funciona para credenciais de login e, infelizmente, também funciona para as frases iniciais de 24 palavras. Os golpistas estão constantemente encontrando truques mais inteligentes, mas no final, basta pedir aos usuários suas 24 palavras ou enganá-los para fazer uma transação errada.

Também estamos vendo cada vez mais ataques direcionados. Começou com Sim Swaps, e agora os invasores estão usando vetores de intrusão mais sofisticados, chegando a quebrar o endpoint de sua vítima. Em resumo, se suas chaves estiverem em uma carteira de software, seja móvel ou desktop, e você for alvo desses caras, você pode dar adeus aos seus ativos. É como pular em um ringue de boxe com Mike Tyson, não há incerteza sobre o resultado (confira o artigo

Sobre o modelo de segurança das carteiras de software).

Como proteger o Web3?

Conforme ilustrado nos parágrafos anteriores, proteger endpoints é uma batalha perdida. O que deve ser a segurança da Web3 é a segurança das chaves durante todo o seu ciclo de vida, tanto em repouso quanto em uso.

Por um lado, proteger em repouso significa proteger a geração e o armazenamento das chaves. Este é bem fácil de entender. Se você tirar uma foto de sua semente, sua semente não estará mais segura, pois muitos aplicativos têm acesso à sua galeria. Em contraste, os produtos da Ledger são construídos em torno do

modelo de enclave.

Os materiais criptográficos são gerados dentro do enclave e nunca saem dele. Eles não podem ser acessados diretamente pelos aplicativos. O sistema operacional fornece syscalls nativos para serviços criptográficos. O isolamento é imposto pelo próprio Hardware usando uma Unidade de Proteção de Memória.

Por outro lado, proteger o uso inclui proteger não apenas as assinaturas de transação, mas também o ciclo de vida estendido da chave. Quando minhas chaves são usadas, como elas são protegidas? Onde acontecem a derivação da chave, a assinatura e todas as operações criptográficas? Como esse processo é protegido contra malware? Quando dou consentimento para uma interação com meus ativos, como sei o que realmente está assinado?

Um elemento fundamental da resposta é o princípio “WYSIWYS”:

O que você vê é o que você assina em uma tela de dispositivo confiável. (What-you-see-is-what-you-sign)

Com carteiras de software, você não tem nenhum desses padrões vitais de segurança. É principalmente porque o hardware e o sistema operacional do seu computador desktop não oferecem as bases de segurança necessárias.

Com a introdução do

Ledger Nano S em 2017, o Ledger permitiu que usuários de criptomoedas em todo o mundo protegessem seus pagamentos de ativos digitais. No entanto, o espaço criptográfico evoluiu para DeFi, negociação on-chain e emissão de ativos baseados em contrato. Os produtos Ledger estão, portanto, evoluindo nessa direção para fornecer transparência a essas interações cada vez mais populares.

Você já pode experimentar esse nível aumentado de segurança no Ledger Live na seção ‘Descobrir’. Os detalhes exatos de sua transação são analisados, interpretados e exibidos em seu dispositivo Nano. Isso garantirá que você esteja se comunicando com o contrato certo em seus próprios termos.

Fonte: blog.ledger.com